取证工具 : Volatility

V3:https://github.com/volatilityfoundation/volatility3

V2:https://github.com/volatilityfoundation/volatility

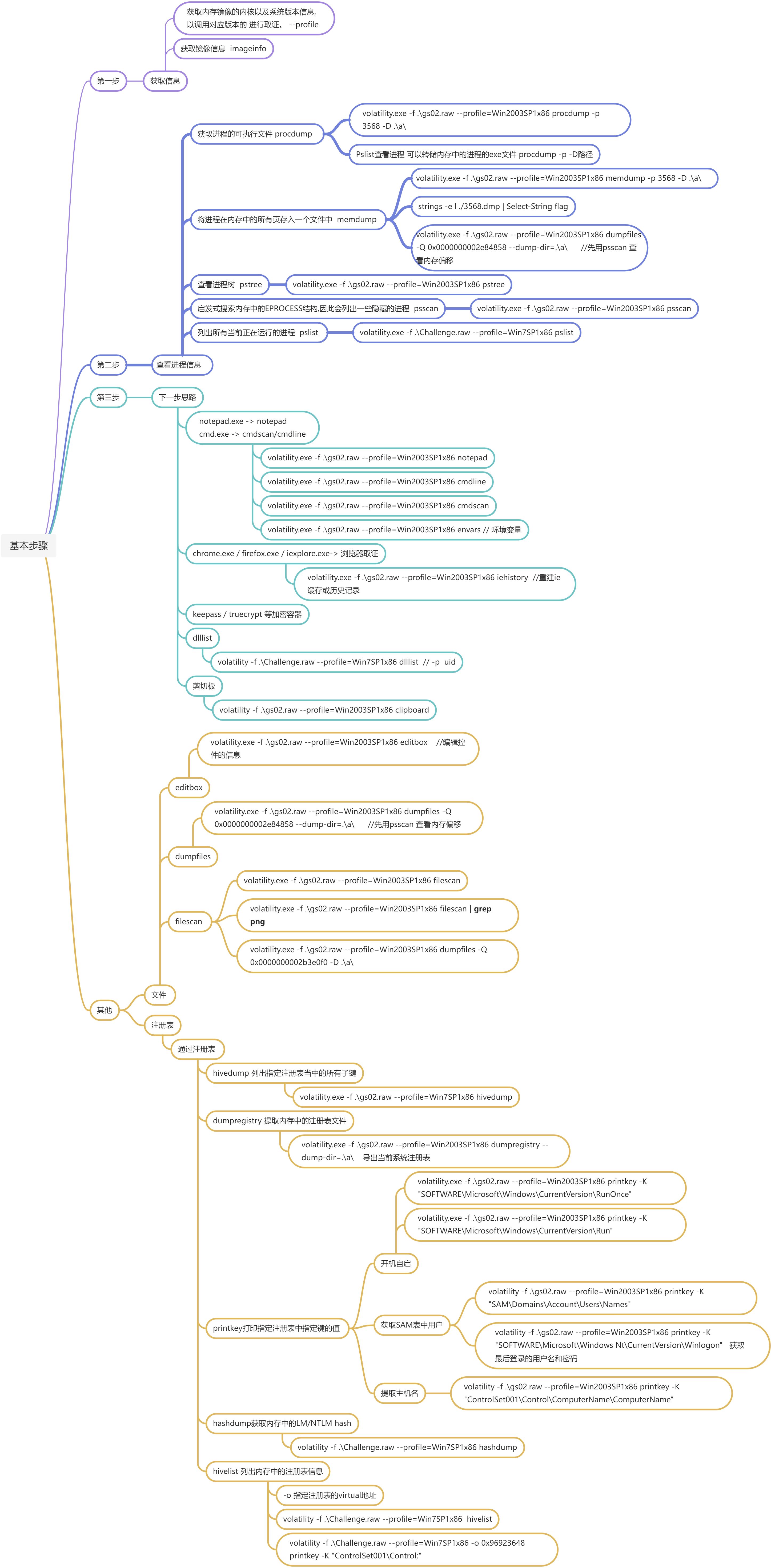

Volatility基本使用命令

1 | |

Linux 端:

1 | |

Windows:

1 | |

MemLabs

通过MemLabs 靶场 了解 内存取证

Challenge

挑战说明

分析 基本信息

volatility.exe -f .\Challenge.raw imageinfo

列出 活动 进程

volatility.exe -f .\Challenge.raw –profile=Win7SP1x86 pslist

看看cmd输出了啥

volatility.exe -f .\Challenge.raw –profile=Win7SP1x86 cmdscan

cmd 执行了demon.py 文件 看有没有输出到控制台

volatility.exe -f .\Challenge.raw –profile=Win7SP1x86 consoles

输出了 一段 16 进制 335d366f5d6031767631707f

对16进制进行转字符串 看看

不知道这是啥 先留着

根据挑战描述 有一个变量的线索 试试查看环境变量

找到个 疑点

XOR and password

需要和密码进行异或处理 嗯 密码又是啥呢

对 刚才的 乱码进行 异或 处理试试

输出了 还是很多乱码 但是 有 一个看着像半个flag

1_4m_b3tt3r}

使用hashdump dump 出 账号密码

101da33f44e92c27835e64322d72e8b7

使用在线网站把这个碰撞出来 就得出flag 前半部分

flag{you_are_good_but1_4m_b3tt3r}

MemoryDump_Lab1

挑战说明

此挑战由三个flag 组成

imageinfo

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 psscan

查看cmd 进程

cmdline cmdscan 无果 ,查看cmd输出 consoles

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 consoles

发现 一串 base64 码 ZmxhZ3t0aDFzXzFzX3RoM18xc3Rfc3Q0ZzMhIX0=

解码 得到 第一个flag

返回查看进程

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 pslist

有一个mspaint.exe 这是一个画图软件

提取为数据 查看

用Ubuntu 使用 gimp 打开 数据以图片查看

调节参数

得到个flag 反转之后就是flag 了

返回前看 cmdline 好像有一个RAR包 尝试提取出来 看看

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 cmdline

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 filescan | Select-String rar

使用 dumpfiles 提取 rar 文件

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 dumpfiles -Q 0x000000003fac3bc0 -D .\a<br />改名 mv .\file.None.0xfffffa8001034450.dat .\file.None.0xfffffa8001034450.rar

打开需要 密码

注释 密码 是 Alissa’s 用户的NTLM hash 值

使用hashdump dump出来

volatility.exe -f .\MemoryDump_Lab1.raw –profile=Win7SP1x64 hashdump

转换成大写

a.upper() 大写

a.lower() 小写

得出 第三个flag

MemoryDump_Lab2

通过说明 了解到 三个 flag

可能存在于 环境 – 浏览器 – 密码管理器 ??

imageinfo

查看环境变量 发现存在很多base64 加密 的 文件夹 名

volatility.exe -f .\MemoryDump_Lab2.raw –profile=Win7SP1x64 envars

解码 ZmxhZ3t3M2xjMG0zX1QwXyRUNGczXyFfT2ZfTDRCXzJ9

获得得一个flag

使用filescan 查看 存在哪些文件 一一 提取出来 看看

只 dumpfiles 两张图片

volatility.exe -f .\MemoryDump_Lab2.raw –profile=Win7SP1x64 dumpfiles -Q 0x000000003fce1c70 -D .\a<br />这张信息里面有个 pass sword is xxx 有点信息  查找压缩文件 无果

查找压缩文件 无果

看看cmd 输出了什么 打印命令行参数

volatility.exe -f .\MemoryDump_Lab2.raw –profile=Win7SP1x64 cmdline

.kdbx 文件 可能存在flag 这个kdbx 文件需要密码 打开 刚刚已经获取到一个密码了 尝试提取

提取出

使用keepass password 软件打开

得2个flag

题目说还有一个和 浏览器 相关

volatility — plugins=plugins/ -f MemoryDump_Lab2.raw iehistory 无果

volatility — plugins=plugins/ -f MemoryDump_Lab2.raw chromehistory

下载 链接

https://mega.nz/folder/TrgSQQTS#H0ZrUzF0B-ZKNM3y9E76lg

下载文件

打开之后 要密码

注释提示是 第一关的 flag小写

https://www.cmd5.com/hash.aspx?s=123456

加密 为 SHA1

打开 获得第三个flag

MemoryDump_Lab3

关键点 脚本 一个flag 两部分 steghide 工具

imageinfo

查看cmd输出 命令行参数

volatility.exe -f .\MemoryDump_Lab3.raw –profile=Win7SP1x86 cmdline

发现两个文件

使用filescan dumpfiles

得到两个文件  一个base64 一个py 加密 算法文件

一个base64 一个py 加密 算法文件

py文件的大概意思就是对 vip.txt 文件进行 解码

再对 解码后的 字符串 进行三次XOR 异或

得出前半段 flag inctf{0n3_h4lf

根据提示 我们安装了一个工具 steghide

是一个隐写工具 ,那就需要寻找被隐写的文件

filescan 寻找 图片

volatility.exe -f .\MemoryDump_Lab3.raw –profile=Win7SP1x86 filescan | Select-String jpeg

png ,jpg 文件太大 不太像 只有jpeg 文件 提取

steghide extract -sf file.jpeg

使用工具提取 密码是 前半部分 flag

MemoryDump_Lab4

数据被删 ,内存转储 。。。

volatility.exe -f .\MemoryDump_Lab4.raw –profile=Win7SP1x64 psscan

查看进程 有浏览器 查看浏览器 记录

volatility.exe -f MemoryDump_Lab4.raw –profile=Win7SP1x64 iehistory

之后查看到 ecrets.txt、flag.txt.txt、Important.txt.txt等 文件

一 一 提取出来

只提取出了Important.txt SCHEDLGU.txt 文件

没啥信息 根据挑战信息 可能要查看MFT 表

mftparser - 扫描并解析潜在的 MFT 条目

\volatility.exe -f MemoryDump_Lab4.raw –profile=Win2008R2SP1x64 mftparser > mft.txt

在 mft 条目里面 寻找刚才的那 几个 文件

在 Important.txt 下 找到flag

FLAG

inctf{1_is_n0t_EQu4l_7o_2_bUt_th1s_d0s3nt_m4ke_s3ns3}

MemoryDump_Lab5

三个flag 只有获取到第一个flag 才能获取到第二个flag

内存转储 文件很怪

imageinfo

查看进程

volatility.exe -f .\MemoryDump_Lab5.raw –profile=Win7SP1x64 pstree

发现两个大写的 NOTEPAD.exe 记事本程序 提取看看

volatility.exe -f .\MemoryDump_Lab5.raw –profile=Win7SP1x64 procdump -p 2724 -D .\a<br />

使用IDA 进行查看

进行反编译 找到一堆 eax 寄存器 寄存器里面存了单个的字符 flag

按R 对 进制进行 快速转换

bi0s{M3m_l4b5_OVeR_!}

volatility.exe -f .\MemoryDump_Lab5.raw –profile=Win7SP1x64 iehistory

找到一串字符串 base64

ZmxhZ3shIV93M0xMX2QwbjNfU3Q0ZzMtMV8wZl9MNEJfNV9EMG4zXyEhfQ

解码

flag{!!w3LL_d0n3_St4g3-1_0f_L4B_5_D0n3!!}

前面提到很奇怪的文件

filescan 查看一下

提取一下 图片 和 rar 压缩包

volatility.exe -f .\MemoryDump_Lab5.raw –profile=Win7SP1x64 dumpfiles -Q 0x000000003eed56f0 -D .\a<br />

MemoryDump_Lab6

imageinfo

volatility.exe -f .\MemoryDump_Lab6.raw –profile=Win7SP1x64 cmdline

看到一个flag.rar 文件

提取之后要密码

找密码可以使用 搜索关键字 查找

.\volatility.exe -f .\MemoryDump_Lab6.raw –profile=Win7SP1x64 envars | Select-String password

easypeasyvirus

在环境变量中找到 密码

得到后一半 flag

volatility –plugins=plugins/ -f MemoryDump_Lab6.raw –profile Win7SP1x64 chromehistory > chromehistory.txt

找一下 chrome 的 浏览器 记录

找到个pastebin链接

里面有一段链接 打开是篇文章

https://docs.google.com/document/d/1lptcksPt1l_w7Y29V4o6vkEnHToAPqiCkgNNZfS9rCk/edit

浏览文章的时候 发现又一段 链接

https://mega.nz/#!SrxQxYTQ

结果 要密码 。。 感觉有点套娃了

这里 看了wp之后 发现 找这个密钥 必须 输入 几个好的参数 不然

会出现一堆key 。。。

strings MemoryDump_Lab6.raw | grep “Mega Drive Key”

在内存中寻找 字符串

在这里看到Key值 zyWxCjCYYSEMA-hZe552qWVXiPwa5TecODbjnsscMIU

下载之后是图片

打不开 可能存在文件错误 需要恢复

png文件头查看 百度 png文件头

进行对比

发现 49 被改成了69 改回来 成功

内存取证 告一段落 ,接这就是流量分析 ????